- عضویت

- 16/7/18

- ارسال ها

- 1,274

- امتیاز واکنش

- 34,299

- امتیاز

- 443

- زمان حضور

- 9 روز 5 ساعت 59 دقیقه

نویسنده این موضوع

هک به روشی هوشمندانه برای حل مشکلی ویژه گفته میشود، و هکر به کسی گفته میشود که از این روشهای هوشمندانه استفاده میکند. ولی متاسفانه امروزه هکر به معنای شخصی است که به منظور اخاذی و یا خرابکاری در سیستمها و سایتها شروع به خراب کاری میکند.

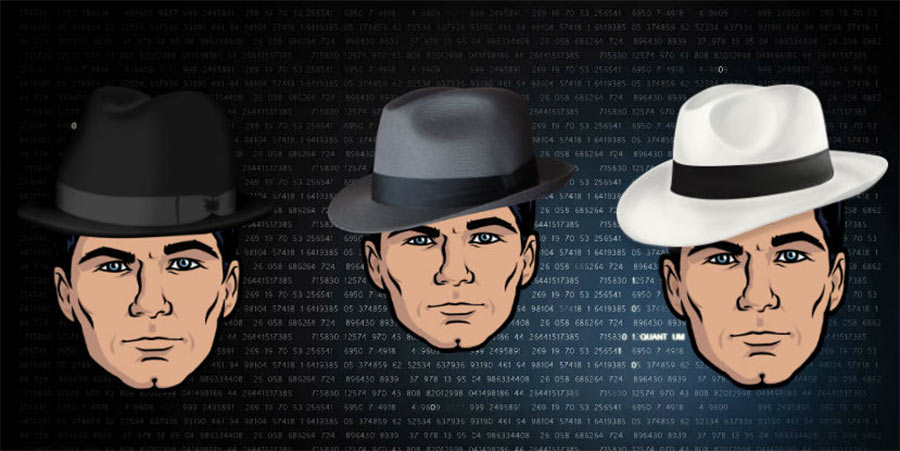

البته برخی هکرها را به چند دسته تقسیم کرده اند:

هکر کلاه سفید: به هکری گفته میشود که به منظور پیدا کردن مشکلات موجود در سرورها و نرم افزارها به آنها نفوذ میکند و پس از گزارش مشکل به مسیولین در رفع عیب آن عیب سهیم است. هکرهای کلاه سفید برخی اوقات در مسابقاتی شرکت میکنند که شرکتهای امنیتی برگذار میکنند.

مثلا شرکت گوگل و - برای گزارش باگ به کاربران هدایای نقدی میدهند. هکرهای کلاه سفید میتوانند از این طریق جوایز دهها هزار دلاری و یا حتی چند صد دلاری برنده شوند.

برخی مدیران سایتها و سرورها نیز به گروههای هک کلاه سفید مبالغی میدهند تا سعی کنند آن سیستم را هک کنند و عیبهای موجود را گزارش دهند.

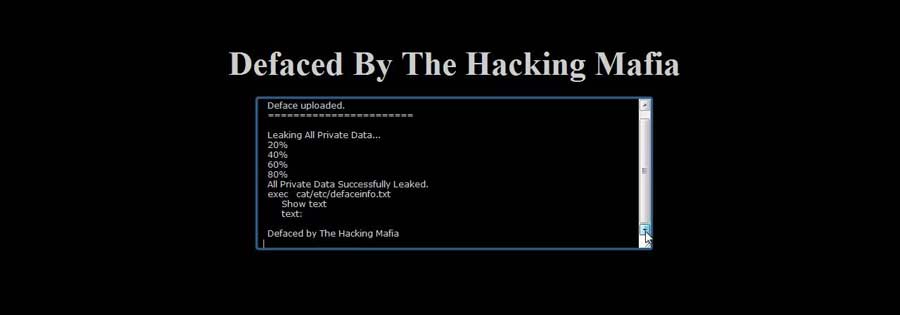

هکر کلاه سیاه: به هکری گفته میشود که به منظور اخاذی و یا تخریب وارد سیستمها و سایتها میشوند. هکرهای کلاه سیاه در همه جای دنیا تحت تعقیب هستند و اعمال آن ها خلاف قانون تلقی میشوند.

هکر کلاه خاکستری: به هکری گفته میشود که گاهی اعمال هکرهای کلاه سیاه و گاهی اعمال هکرهای کلاه سفید را انجام میدهد.

هکر کلاه صورتی: به افراد آماتوری گفته میشود که برای ارضای حس کنکجاوی خود دست به اعمالی میزنند که یا سایتها را تخریب کنند و یا به اطلاعاتی دست پیدا کنند که حق دسترسی به آنها را ندارند.

کرکر کیست؟

همانطور که در بالا گفته شد یک هکر میتواند یک شخص مفید و کارامد باشد، ولی یک کرکر یک شخص کاملا مضر است. کرکرها به سرور بانکها نفوذ میکنند و آنها را متوقف میکنند، سایتهای مهم را با روشهایی پیچیده از کار میاندازند و یا حتی پسورد کاربران را به سرقت میبرند و در بازار سیاه میفروشند.

واکر به چه کسی گفته میشود؟

واکر به نفوذگر کلاه سیاهی گفته میشود که به منظور سرقت اطلاعات وارد سیستمهای دیگر میشود. مثلا یک واکر بر اساس سفارشی که میگیرد وارد سامانه ثبت احوال شده و اطلاعات محل سکونت یک شخص را در اختیار خلاف کاران میگذارد.

پریکر کیست؟

در دهههای پیش پریکرها بیشترین جولان میدادند. پریکرها به شبکههای تلفن نفوذ میکنند و مکالمهها را استراق میکنند. این پریکرها ممکن است پروژههایی را برای سازمانهای مخفی و خلافکار اجرا کنند، بنابراین پریکر بودن یک جرم است و پریکرها در تمام نظامهای حقوقی جهان محاکمه و مجازات میشوند.

البته برخی از پریکرها نیز تنها برای خود کار میکنند و از دانش خود برای تماس مجانی استفاده میکنند.

مهندسی اجتماعی

خیلی از افراد فکر میکنند عملیات هک تنها با دانش فنی و تخصص انجام میپذیرد در صورتی که اصلا اینگونه نیست. بسیاری از پروژههای هک بزرگ با کمک مهندسی اجتماعی که کمک گرفتن از قربانی است انجام میپذیرد. سناریو زیر را با دقت بخوانید:

یک هکر میخواهد وارد یک شبکه کامپیوتری شود ولی نمیتواند ضعفی در ورود به شبکه پیدا کند. یک خانم را مامور میکند با یکی از کارمندان آن شبکه دوست شود و به او یک فلش با آهنگهای مورد علاقه بدهد. در ساعت کاری این خانم با کارمند شبکه تماس میگیرد و میگوید یکی از کلیپهای موجود در فلش با نامی معین را اجرا کند چون یک آهنگ نیست بلکه یک پیغام صوتی عاشقانه است.

کارمند شبکه با ذوق و شوق آن فلش را برای شنیدن آن فایل صوتی به کامپیوتر خود میزند و یک ویروس مخرب را ناخواسته وارد آن شبکه میکند و برای نفوذگر امکان نفوذی بی درد سر را محیا میکند.

به سناریو بالا مهندسی اجتماعی میگویند.

فیشینگ چیست؟

حملات فیشینگ را میتوان از حملات مرتبط با حوزه مهندسی اجتماعی دانست. شخص نفوذگر با استفاده از فیشینگ شروع به سرقت اطلاعات از حجم عظیمی از کاربران میکند. یکی از حملات معروف فیشینگ ارسال ایمیلهای جعلی از سمت بانک است. بدین نحو که یک نفوذگر ایمیل جعلی از سمت یک بانک را برای تعداد زیادی کاربر ایمیل میکند و در آن یک لینک قرار میدهد که به جای هدایت به صفحه اصلی بانک کاربر را به صفحهای مشابه صفحه بانک هدایت میکند. کاربر پس از دیدن صفحهای مشابه صفحه بانک و وارد کردن یوزرنیم و پسورد خود در دام هکر میافتد. در برخی حملات فیشینگ نام کاربری و رمز عبور هزاران کاربر بانک به سرقت میروند.

البته فیشینگ به سرقت اطلاعات از طریق مکالمات تلفنی یا پیام کوتاه نیز اطلاق میشود. به این معنا که گاهی نفوذگران با تماس تلفنی سعی در تخلیه اطلاعاتی کاربران دارند.

حملات SQL Injection:

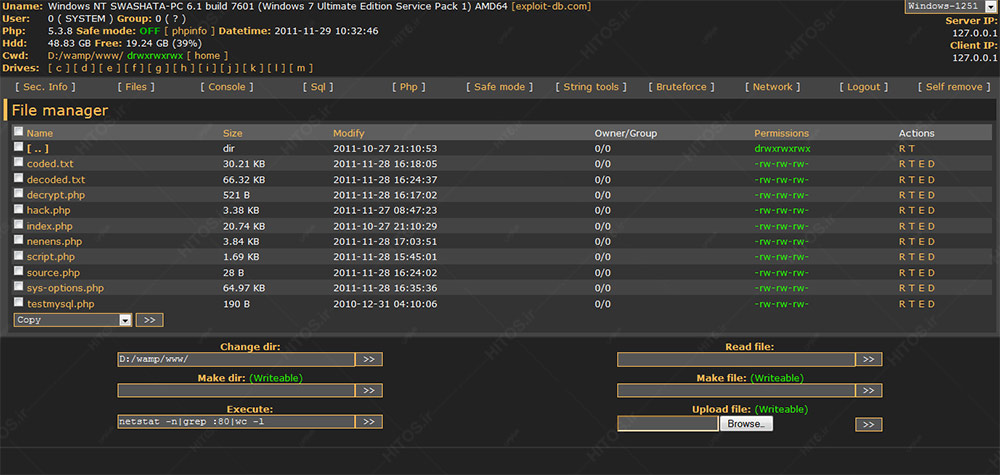

پایگاه داده جزء حیاتی و لا ینفک هر سیستمی در شبکه و اینترنت است. تمامی سایتها و سامانهها از پایگاه داده استفاده میکنند.

بدلیل ماهیت پایگاه داده که عملیات فراخوانی و ذخیره اطلاعات را با هم انجام میدهند این سیستم مستعد حجم بزرگی از آسیب پذیریها است و اولین هدف هر نفوذگری در واقع رخنه کردن به اطلاعات موجود در سیستم دیتابیس سایت یا سامانه تحت وب است.

عملیات SQL Injection به این نحو است که نفوذگر پس از یافتن آسیب پذیری SQL در سورس سایت شروع به تزریق کدهای مخرب به منظور واکشی اطلاعات از آن آسیب پذیری میکند.

در برخی پایگاههای داده بدلیل تنظیمات خاص نمیتوان تغییراتی در جداول موجود در پایگاه داده ایجاد کرد ولی میتوان حداقل اطلاعات موجود در پایگاه داده را خواند و از آنها برای تکمیل عملیات نفوذ بهره برد.

مثلا اگر از یک سیستم بتوان نام کاربری مدیر سایت را استخراج کرد، حتی اگر نتوانیم Hash پسور را کرک کنیم میتوانیم با کمک نام کاربری عملیات Brute Force را انجام دهیم.

روت کیت چیست؟

هرچند که RootKit ها را از برخی نظرها میتوان مانند BackDoorها و یا تروجانها دانست ولی از تروجانها و بک دورها بسیار خطرناک تر اند. روت کیتها پس از نفوذ به سیستم علاوه بر وظایف تروجانها و Backdoorها خود را جایگزین بخشهای مهمی از سیستم عامل حتی هسته آن میکنند و دسترسیهای مهلک و بعضا غیر قابل شناسایی به نفوذگران میدهند.

اولین روت کیتها در سال 1990 شناسایی شدند و از آن زمان تا کنون روت کیتهای متنوعی برای سیستمهای عامل لینوکسی و ویندوزینوشته شده اند، هر چند تعداد RootKitهایی که برای سیستم عامل لینوکس نوشته شده است بیشتر از ویندوز است.

یکی از انواع RootKitهای معروف در لینوکس خود را جایگزین برنامه /bin/login می کنند و یک پسورد ریشه به این برنامه میافزایند. اکثر روت کیتها خود را جایگزین برنامههای زیر میکنند:

- DU

- Find

- Ifconfig

- Login

- ls

- Netstat

- ps

آسیب پذیری Zero Day یا حمله روز صفر چیست

آسیب پذیری Zero Day، آسیب پذیریای است که تا مدتها تنها تعداد کمی هکر از آن اطلاع دارند. این نوع آسیب پذیریها تا زمانی که توسط متخصصین شناسایی و بر طرف نشوند Zero Day میمانند.

هکرها برای این آسیب پذیریها اکسپولیتهایی میسازند که گاهی تا صدها هزار دلار بفروش میرسد.

امسال یعنی در سال 2016 یک آسیب پذیری Zero Day در ویندوز و در بخش win32k.sys به قیمت 100 هزار دلار بفروش رسیده است. این آسیب پذیری منجر به افزایش سطح دسترسی کاربر در تمام نسخههای ویندوز از نسخه 2000 تا ویندوز 10 میشود. با وجود اطلاع از وجود چنین مشکلی ولی هنوز مایکروسافت به علت آن پی نبرده است و تلاشها برای یافتن این آسیب پذیری همچنان ادامه دارد.

از جمله آسیب پذیریهای Zero Day که کشور عزیزمان را مورد حمله قرار داده اند میتوان به ویروس Sutxnet که به نیروگاههای هسته ای آسیب وارد کرد و همچنین ویروس Flame که به پالایشگاههای نفت ایران نفوذ کرد اشاره کرد.

بدلیل سطح بالا بودن این نوع آسیب پذیریها تقریبا هیچ نرم افزار و آنتی ویروسی نمیتواند آنها را شناسایی کند و حتی سازندگان نرم افزار به سادگی قادر به حل کردن این دست آسیب پذیریها نیستند.

البته پکیجهای گران قیمت تست نفوذی وجود دارند که مجموعهای از Zero Dayهای نرم افزارها را در خود دارند و توسط متخصصین امنیت مورد استفاده قرار میگیرند. یکی از این فریمورکهای تست نفوذ، canavas نام دارد.

اصطلاحات عمومی هک و امنیت

تارگت: به هدف در تست نفوذ سایت، سرور و یا هر سیستمی تارگت میشود. مثلا اگر قصد نفوذ به سایت abc.com را داشته باشید این سایت تارگت شما خواهد بود.

پینگ: Ping دستوری است که با آن میخواهیم ببینیم آی پیای که داریم در سرور فعال است یا خیر؟ در ضمن با دستور Ping میتوانیم زمان رسیدن بستهها را نیز بدست بیاوریم. دستور Ping در ویندوز و لینوکس به صورت زیر استفاده میشود:

ping ip-address

پورت: پورت در شبکه و اینترنت به معنی درگاههای ارتباطی با دنیای بیرون هستند. با استفاده از پورتها میتوان بین یک سیستم و دنیای بیرون آن ارتباط برقرار کرد. در تستهای نفوذ شخص نفوذگر سعی میکند روی سیستم تارگت پورتهایی را بیابد که امکان نفوذ به آنها وجود دارد.

* عنوان و برچسب های مناسب

* مطالب مفید و بسیار عالی

* تصاویر و گیف های زیبا

* لینک های تمیز و مناسب

انجمن رمان نویسی

رمان ۹۸ | دانلود رمان

نودهشتیا,بزرگترین مرجع تایپ رمان, دانلود رمان جدید,دانلود رمان عاشقانه, رمان خارجی, رمان ایرانی, دانلود رمان بدون سانسور,دانلود رمان اربابی,

roman98.com

roman98.com

اصطلاحات هک و امنیت

رمان ۹۸ | دانلود رمان

نودهشتیا,بزرگترین مرجع تایپ رمان, دانلود رمان جدید,دانلود رمان عاشقانه, رمان خارجی, رمان ایرانی, دانلود رمان بدون سانسور,دانلود رمان اربابی,

roman98.com

roman98.com

آخرین ویرایش توسط مدیر: